Misconfigurations - Capítulo 9: Un AWS Bucket S3 desprotegido expuso más de 400,000 archivos de la GlobalWork Colombia S.A.S

Se divulgo responsablemente a la entidad en Septiembre, tras ello el bucket fue protegido.

GlobalWork Colombia desde el 2017 la empresa del sector recursos humanos, se dedica a optimizar los procesos de contratación y selección de personal, algunos de sus servicios: estudios de seguridad, visitas domiciliarias, verificación de antecedentes, (Globalwork.co).

Capítulo 9:

En el capitulo N°9 les traigo esta historia donde una entidad de recursos humanos exponía datos desde un AWS S3 Bucket, aqui vamos:

Al identificar el bucket expuesto con la información que contenía, desde este punto trato de proteger esos datos expuestos, aunque te tome horas, dias, semanas, meses, años en cerrar o bloquear.

Envié un correo electrónico el dia 25 de Septiembre, donde les Divulgue responsablemente lo descrito a GlobalWork que tenía un Bucket expuesto con 400K archivos ( donde me preocupe mucho dado la gran cantidad de archivos) y donde les recalqué que deberian bloquearlo inmediatamente dado que terceras personas podrian haber descargado este material.

El 27 de septiembre, esto fue bloqueado, por supuesto no recibí ninguna respuesta de esta entidad, ni tampoco un gracias (algo normal, pero no esta bien).

Incidente detalles:

Empresa: GlobalWork Colombia S.A.S

Sector: Recursos Humanos

fechas del incidente: Detectado en Septiembre, 2024

Fecha de divulgación: 2024-25-09

País: Colombia

Cantidad de archivos expuestos: 400.000

Mala configuración de: AWS S3 Bucket

Tipos de datos expuestos: Certificados, Autorización, Diplomas.

¿Que datos personales fueron expuestos?

Nombres, Cedulas de Ciudadanias, fechas de nacimientos, Historias de créditos, etc.

Fecha Cierre: 2024-27-09

Datos

Los datos expuestos en este AWS S3 Bucket, estaban divididos en diferentes formatos png, jpg y pdfs, me preocupé por ver muchos archivos con información personal identificable (PII), entre esos archivos con formato pdf unos 11.500 disponibles sin protección, entre diplomas, historias de créditos, autorizaciones, certificados y todos estos archivos identificaban nombres, fechas de nacimientos, cédulas, etc.

Algunos documentos que fueron identificados

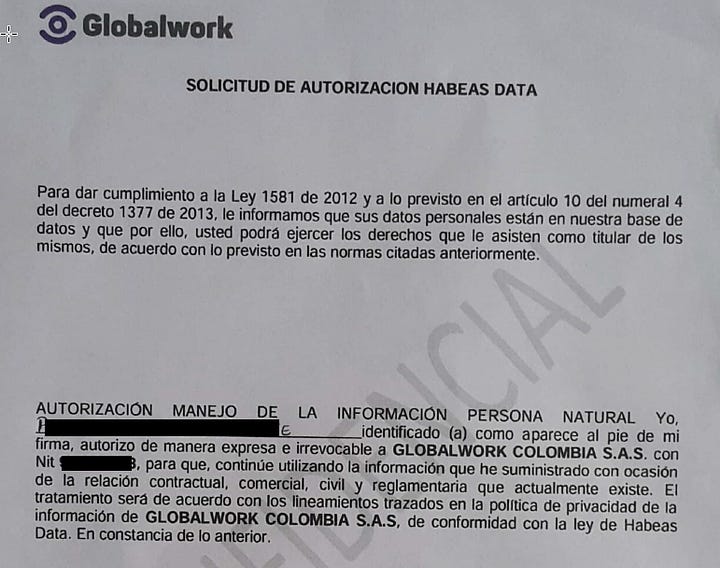

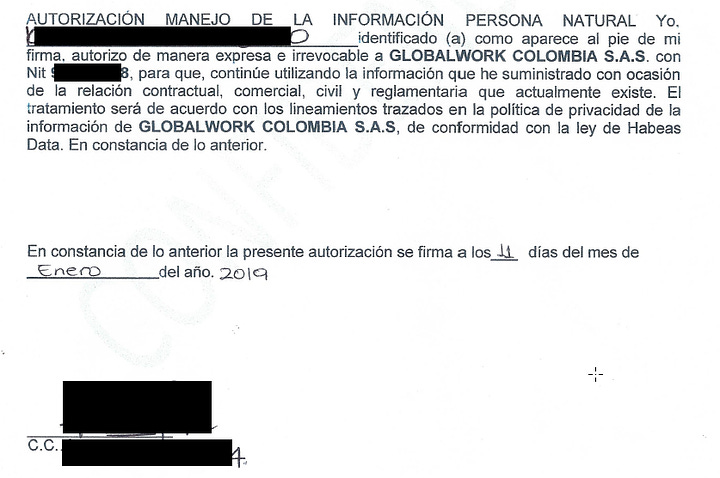

Uno de los documentos que más se repetía en este Bucket, era el llamado “Solicitud de Autorización Habeas Data”, que contenía nombre, firma y cédula, como se muestra en la imagen de abajo.

No pude identificar desde cuando estaba abierto este AWS y cuantas terceras personas pudieron descargar este material, por supuesto es necesario para la empresa hacer una investigación forense.

Tenga en cuenta que esta información puede ser mal utilizada por terceros, ya que pueden hacer estafas, suplantar información de estas personas, o pueden revender la información en foros de hacking.

A mis lectores, suscriptores espero poder hacer un décimo capítulo de #misconfigurations pronto, comparte, Atentamente, chum1ng0.

Si tienes una sugerencia, inquietud, pregunta o haz dado con algo desprotegido y quieres que lo reporte, me puedes contactar por mis redes sociales: chum1ng0 o mi correo:

📧chum1ng0@tutanota.com.

Si quieres me puedes colaborar con un café: